デバイスの暗号化 BitLocker 違い徹底比較

近年、データセキュリティの重要性が増す中、デバイスの暗号化は不可欠となっています。本稿では、デバイスの暗号化方法の中でも特に広く利用されているBitLockerと、その他の暗号化技術との違いを詳細に解説します。具体的には、それぞれの仕組み、セキュリティレベル、利便性、対応OSなどを比較検討し、ユーザーにとって最適な暗号化方法を選択するための情報を提供します。 BitLockerのメリットとデメリット、そして代替手段についても考察することで、読者の皆様の理解を深め、安全なデータ管理に役立てていただければ幸いです。

デバイス暗号化とBitLockerの違い:徹底比較

デバイスの暗号化とBitLockerは、どちらもデータ保護のために重要な役割を果たしますが、いくつかの重要な違いがあります。デバイス暗号化は、ハードウェアレベルでの暗号化を指し、デバイス自体に組み込まれた機能によってデータが保護されます。一方、BitLockerは、Microsoft Windowsの機能であり、ドライブ全体を暗号化するためのソフトウェアベースのソリューションです。そのため、デバイス暗号化は様々なデバイスで利用可能ですが、BitLockerはWindows搭載マシンでのみ利用可能です。また、デバイス暗号化の具体的な実装は、デバイスメーカーによって異なりますが、BitLockerはWindowsの標準的な暗号化機能として提供されます。つまり、デバイス暗号化はハードウェアによる幅広い対応に対し、BitLockerはWindows OS限定の高機能なソフトウェアによる暗号化と言えるでしょう。

デバイス暗号化の種類と特徴

デバイス暗号化は、TPM(Trusted Platform Module)などのハードウェアセキュリティモジュールを利用するものが多く、セキュアブートとの連携により、より高度なセキュリティを実現します。また、フルディスク暗号化だけでなく、特定のパーティションのみを暗号化するオプションも提供される場合もあります。具体的な実装はデバイスメーカーによって異なるため、使用するデバイスのマニュアルを確認することが重要です。例えば、AppleデバイスのFileVaultやAndroidの暗号化機能は、それぞれ異なるアルゴリズムや管理方法を採用しています。ハードウェアによる暗号化なので、OSの再インストールなどにも比較的強い耐性があります。

BitLockerの機能と設定方法

BitLockerは、Windowsオペレーティングシステムに組み込まれたフルディスク暗号化ツールです。AES(Advanced Encryption Standard)暗号化アルゴリズムを用いて、ハードドライブ全体を暗号化します。BitLockerの設定は、Windowsの設定から行うことができ、TPMやUSBドライブなどのスタートアップキーを使用して、暗号化キーを保護することができます。BitLockerは、高度なセキュリティ機能を提供しますが、設定が複雑なため、適切な設定を行う必要があります。また、リカバリキーを安全に保管しておくことも重要です。紛失するとデータにアクセスできなくなります。

デバイス暗号化とBitLockerのセキュリティレベル比較

一般的に、ハードウェアベースのデバイス暗号化は、ソフトウェアベースのBitLockerよりも高いセキュリティレベルを提供すると考えられています。これは、ハードウェアレベルでの保護により、マルウェアやルートキットからの攻撃に対する耐性が高まるためです。しかし、BitLockerもAES暗号化を用いるなど、十分なセキュリティレベルを備えています。最終的なセキュリティレベルは、設定方法やパスワードの強度、TPMの利用状況など、様々な要因によって異なります。どちらも適切な設定と運用が不可欠です。

デバイス暗号化とBitLockerの互換性

デバイス暗号化とBitLockerは、必ずしも互換性があるとは限りません。デバイス暗号化は、デバイスメーカーによって異なる実装がなされているため、BitLockerと併用できない場合があります。特に、既にデバイスレベルで暗号化が有効になっている場合、BitLockerの設定に支障をきたす可能性があります。両者を併用する際には、デバイスメーカーの推奨事項を確認することが重要です。不適切な設定は、データ損失やシステムエラーを引き起こす可能性があります。

デバイス暗号化とBitLockerの管理

デバイス暗号化とBitLockerの管理方法も異なります。デバイス暗号化は、デバイスメーカーが提供するツールや設定を用いて管理されることが多いです。一方、BitLockerは、グループポリシーやActive Directoryを使用して、複数のコンピュータを一括で管理することができます。企業環境では、BitLockerの集中管理機能が非常に役立ちます。しかし、個人利用においては、デバイス暗号化の方が設定がシンプルで扱いやすい場合があります。

| 機能 | デバイス暗号化 | BitLocker |

|---|---|---|

| 暗号化対象 | デバイス全体または特定のパーティション | ドライブ全体 |

| 実装方法 | ハードウェアベース | ソフトウェアベース |

| 対応OS | OSに依存しない(デバイス依存) | Windowsのみ |

| 管理 | デバイスメーカー依存 | グループポリシー、Active Directory等 |

| セキュリティレベル | 一般的に高い | 高い(設定に依存) |

BitLockerで暗号化するとどうなる?

BitLocker暗号化の詳細

BitLockerで暗号化すると、ドライブ全体が暗号化されます。これは、ハードディスクドライブ(HDD)やソリッドステートドライブ(SSD)といったストレージデバイス上のデータを、暗号化キーを用いてスクランブルした状態にすることを意味します。 暗号化されたデータは、正当なアクセス権を持つユーザーのみが復号して閲覧できるようになります。 アクセス権限がない場合、データは無意味な文字列として表示されるため、不正アクセスからデータを保護する効果があります。 BitLockerは、Windowsオペレーティングシステムに組み込まれた機能であり、ハードウェアとソフトウェアの両面から暗号化をサポートしています。 そのため、非常に高いセキュリティレベルを実現できます。ただし、暗号化キーの紛失には注意が必要です。キーを失うと、データにアクセスできなくなり、復旧が非常に困難となる可能性があります。

BitLocker暗号化のメリット

BitLockerによる暗号化は、データセキュリティの向上に大きく貢献します。特に、ノートパソコンやモバイルデバイスなど、持ち運び可能なデバイスのセキュリティ対策として非常に有効です。 デバイスが紛失または盗難された場合でも、暗号化されたデータへのアクセスを阻止し、機密情報の漏洩を防ぐことができます。

- データの機密性向上: 不正アクセスからデータを保護します。

- データ漏洩リスクの軽減: デバイス紛失時でもデータは安全です。

- 法的コンプライアンスの遵守: 特定の業界規制に対応するのに役立ちます。

BitLocker暗号化のデメリット

BitLockerの導入には、いくつかのデメリットも存在します。特に、パフォーマンスへの影響や、キー管理の煩雑さは注意が必要です。 暗号化と復号化のプロセスは、システムリソースを消費するため、処理速度の低下につながる可能性があります。また、暗号化キーの管理を適切に行わないと、データへのアクセスができなくなるリスクがあります。

- パフォーマンス低下: 暗号化・復号化処理による速度低下。

- キー管理の複雑さ: キーの紛失・破損のリスク。

- システムへの負荷: 暗号化処理によるCPU使用率の上昇。

BitLocker暗号化の種類

BitLockerには、いくつかの暗号化の種類があります。使用する暗号化の種類は、セキュリティ要件やシステム環境によって異なります。 例えば、TPM(Trusted Platform Module)を用いた暗号化は、より高いセキュリティレベルを実現できますが、TPMチップを搭載していないデバイスでは使用できません。 適切な暗号化の種類を選択することが、セキュリティと利便性のバランスをとる上で重要になります。

- TPM + PIN: TPMとPINコードによる強力な認証。

- TPMのみ: TPMのみを用いた暗号化。

- パスワードのみ: パスワードによる認証。

BitLocker暗号化の解除方法

BitLockerで暗号化されたドライブを解除するには、暗号化キーが必要です。 キーの場所や種類は、暗号化の設定方法によって異なります。 キーを失ってしまった場合、データの復旧は非常に困難になるため、キーの管理は非常に重要です。 通常、復旧キーは、USBメモリやファイルなどに保存されています。

- 回復キーの入力: 回復キーを用いて暗号化を解除。

- BitLocker管理ツールによる解除: Windowsの管理ツールを使用して解除。

- BitLockerの無効化: システム設定からBitLockerを無効化。

BitLocker暗号化とハードウェア要件

BitLockerを使用するには、特定のハードウェア要件を満たしている必要があります。特に、TPMチップの有無は重要な要素となります。TPMチップは、暗号化キーを安全に保管する役割を担っており、TPMチップを搭載していないデバイスでは、BitLockerを使用できない場合があります。 また、十分なストレージ容量も必要です。 暗号化には、データサイズ分の空き容量が必要となるため、ストレージ容量不足の場合、BitLockerを使用できない可能性があります。

- TPMチップ: セキュリティキーを安全に保管。

- 十分な空き容量: 暗号化処理に必要な空き容量。

- 互換性のあるハードウェア: BitLockerに対応したハードウェア。

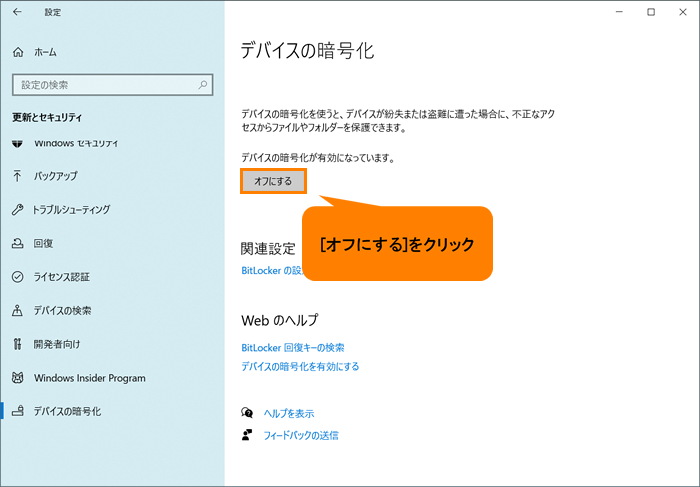

デバイスの暗号化をオフにするとどうなる?

デバイスの暗号化をオフにすると、デバイス内のデータが暗号化されなくなるため、誰でもアクセスできる状態になります。これは、デバイスを紛失したり盗難にあったりした場合、個人情報や機密データが流出するリスクを著しく高めます。パスワードやPINコードを設定していても、デバイス自体の暗号化が解除されていれば、それらをバイパスしてデータにアクセスされる可能性があります。さらに、デバイスのセキュリティレベルが大幅に低下し、マルウェアやウイルスなどの脅威に対して脆弱になります。暗号化は、デバイスとデータを守るための重要なセキュリティ対策であり、オフにすることは、非常に危険な行為と言えるでしょう。

デバイスのデータへのアクセス容易化

デバイスの暗号化をオフにすると、デバイス内のデータにアクセスするための障壁がなくなります。誰でも、物理的にデバイスにアクセスできれば、データを参照、変更、削除できるようになります。これは、個人情報、金融情報、仕事上の機密情報など、あらゆる種類のデータに影響します。暗号化は、不正アクセスからデータを保護するための重要な手段であり、それを無効にすることは、データ漏洩のリスクを著しく増加させます。

- パスワードやPINコードによる保護が無効化されるわけではありませんが、デバイス自体へのアクセスを許容してしまうことで、それらの保護手段を迂回される危険性が増加します。

- 暗号化されていないデータは、容易にコピー、移動、または削除される可能性があります。

- デバイスが紛失または盗難にあった場合、データ流出のリスクは非常に高まります。

セキュリティレベルの低下とマルウェアへの脆弱性

暗号化は、デバイスをマルウェアやウイルスなどの脅威から保護する重要な役割を果たしています。暗号化を無効にすると、デバイスはこれらの脅威に対して非常に脆弱になります。マルウェアは、容易にデバイスに侵入し、データを盗んだり、デバイスを制御したり、悪用したりできるようになります。これは、個人情報や機密データの流出、経済的損失、プライバシー侵害につながる可能性があります。

- デバイスのOSやアプリケーションに脆弱性がある場合、マルウェア感染のリスクが大幅に高まります。

- 暗号化されていないデータは、マルウェアにとって容易な標的となります。

- マルウェアによって、デバイスのパフォーマンスが低下したり、データが破壊されたりする可能性があります。

データ復旧の困難化

デバイスの暗号化をオフにした状態で、デバイスが故障したり、データが破損したりした場合、データの復旧が非常に困難になる可能性があります。暗号化されているデータは、専門的なツールや知識を用いて復旧を試みることもできますが、暗号化されていないデータは、破損した場合、完全に復旧できない可能性が高いです。これは、重要なデータの損失につながる可能性があります。

- バックアップを取っていない場合、データの損失は取り返しがつきません。

- データの破損は、ハードウェアの故障、ソフトウェアのバグ、ウイルス感染などによって発生する可能性があります。

- 暗号化されていないデータは、データ破損に対して脆弱です。

法令遵守の問題

特定の業界や組織では、データの暗号化は法令で義務付けられている場合があります。暗号化をオフにすると、これらの法令に違反し、罰則を受ける可能性があります。また、顧客データや機密情報の取り扱いに関して、信頼を失う可能性もあります。

- 個人情報保護法などの法令に違反する可能性があります。

- 企業や組織のセキュリティポリシーに違反する可能性があります。

- 顧客やビジネスパートナーからの信頼を失う可能性があります。

デバイスの再暗号化の複雑性

一度デバイスの暗号化をオフにした後、再び暗号化を行うことは、簡単ではありません。データのバックアップ、OSの再インストール、複雑な設定などが必要となる場合があり、時間と労力がかかる可能性があります。また、データの整合性やセキュリティを確保するために、専門家の助けが必要になる場合もあります。

- すべてのデータをバックアップする必要があります。

- デバイスのOSを再インストールする必要がある可能性があります。

- 再暗号化のプロセスは複雑で、専門知識が必要となる場合があります。

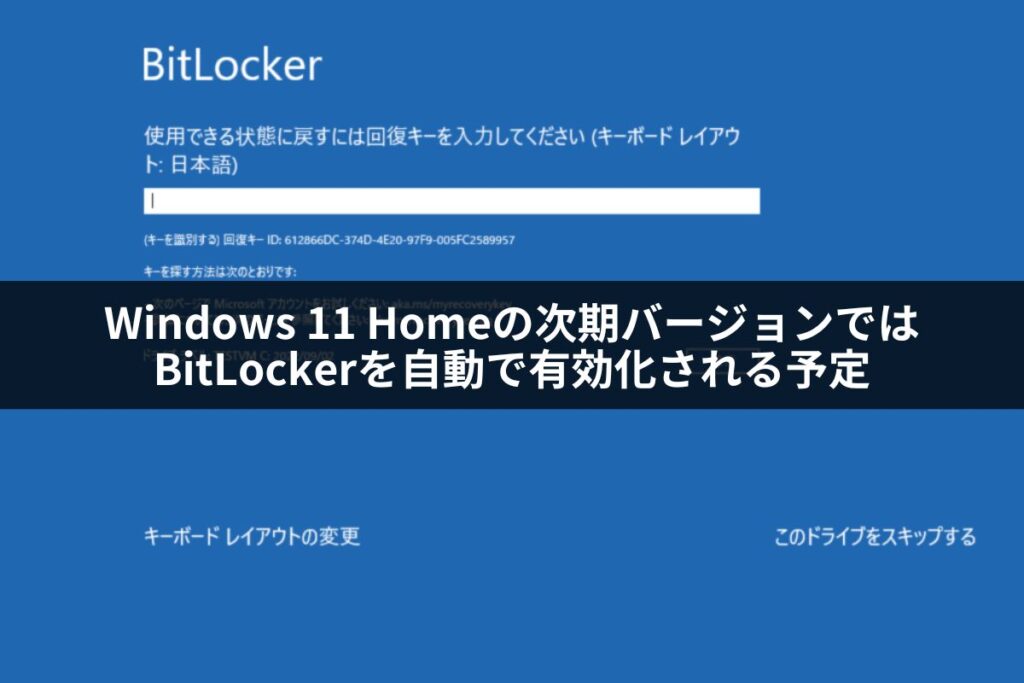

Windows 11ではBitLockerは必須ですか?

Windows 11とBitLocker

Windows 11において、BitLockerは必須ではありません。 BitLockerは、Windowsのデータ暗号化機能であり、ハードディスクドライブやSSD上のデータを暗号化することで、不正アクセスからデータを守るためのものです。 企業環境や機密性の高いデータを取り扱う環境では導入を推奨されるケースが多いですが、個人のパソコンで利用する場合、必須ではありません。Windows 11の標準機能として搭載されていますが、ユーザーの判断で有効化・無効化を切り替えることができます。 有効化しない場合でも、Windows 11は通常通り動作します。

Windows 11でBitLockerを有効化するメリット

BitLockerを有効化することで、データの盗難や不正アクセスからデータを保護することができます。特に、パソコンを紛失したり盗難にあった場合、データが流出するリスクを大幅に軽減できます。 また、企業セキュリティポリシーの遵守のためにも、BitLockerの有効化が求められるケースも少なくありません。

- データの機密性向上: 暗号化により、不正アクセスからデータを保護します。

- データ漏洩リスクの軽減: パソコン紛失時などに、データが第三者に利用されるリスクを低減します。

- 企業セキュリティポリシーへの適合性: 多くの企業で、セキュリティ対策としてBitLockerの導入が求められています。

Windows 11でBitLockerを有効化しないデメリット

BitLockerを有効化しない場合、データのセキュリティリスクが高まります。パソコンの紛失や盗難、不正アクセスによって、個人情報や機密データが流出する可能性があります。特に、重要なデータや機密性の高いデータを保存している場合は、セキュリティ対策としてBitLockerの有効化を検討する必要があります。 また、企業環境では、セキュリティポリシー違反となる可能性があります。

- データ漏洩リスクの増加: 不正アクセスや紛失・盗難によるデータ流出の危険性が高まります。

- セキュリティポリシー違反の可能性: 企業環境では、セキュリティポリシーに抵触する可能性があります。

- データ復旧の困難さ: 暗号化されていないデータは、破損した場合の復旧が難しくなる可能性があります。

BitLockerの有効化方法

BitLockerの有効化方法は、Windows 11の設定から行うことができます。具体的な手順は、Windowsのバージョンやエディションによって多少異なる場合があります。一般的には、「コントロールパネル」または「設定」アプリから、「BitLockerドライブ暗号化」を探して、有効化の手順に従います。 復旧キーの保管を忘れずに行うことが重要です。

- コントロールパネルまたは設定アプリを開きます。

- BitLockerドライブ暗号化を探し、有効化の手順に従います。

- 復旧キーを安全な場所に保管してください。

BitLockerのシステム要件

BitLockerを使用するには、特定のシステム要件を満たしている必要があります。 具体的には、TPM(Trusted Platform Module)チップの存在や、UEFIブートが有効になっているかどうかなどが挙げられます。 これらの要件を満たしていない場合、BitLockerを有効化できない可能性があります。 事前に、自分のパソコンがBitLockerに対応しているかどうかを確認することが重要です。

- TPM 2.0チップが搭載されているか。

- UEFIブートが有効化されているか。

- 対応するWindows 11エディションを使用しているか。

BitLockerとその他のセキュリティ対策との併用

BitLockerは強力なデータ暗号化機能ですが、唯一のセキュリティ対策ではありません。 ウイルス対策ソフトの導入、定期的なソフトウェアアップデート、パスワードの複雑化など、多層的なセキュリティ対策を組み合わせることで、より安全な環境を構築できます。 BitLockerは、これらの対策を補完する重要な役割を果たします。

- ウイルス対策ソフトの導入

- ソフトウェアのアップデート

- 強力なパスワードの使用

BitLockerの欠点は何ですか?

BitLockerの欠点

BitLockerの欠点はいくつか存在します。まず、ハードウェアの信頼性に依存している点が挙げられます。TPM(Trusted Platform Module)チップが正常に機能しないと、BitLockerは正しく動作しません。TPMチップの故障や、BIOSの設定ミスなどが原因で、データにアクセスできなくなる可能性があります。また、復旧キーの管理が重要です。復旧キーを紛失すると、暗号化されたデータにアクセスできなくなり、データの復旧が非常に困難になります。さらに、パフォーマンスへの影響も無視できません。BitLockerを有効にすると、ディスクの読み書き速度が低下し、システムのパフォーマンスが低下することがあります。特に、低スペックのPCでは、その影響が顕著に現れる可能性があります。さらに、複雑な設定が原因で、ユーザーがBitLockerを正しく設定できない場合もあります。設定ミスは、セキュリティ上の脆弱性を招く可能性があるため、注意が必要です。最後に、外部ドライブの暗号化は、BitLocker単体では十分ではありません。外部ドライブを暗号化する場合は、BitLockerと併せて、他のセキュリティ対策も検討する必要があります。

BitLockerのハードウェア依存性

BitLockerは、TPM(Trusted Platform Module)チップに大きく依存しています。このチップが故障したり、BIOSの設定が正しくなかったりすると、BitLockerが起動せず、暗号化されたデータにアクセスできなくなります。そのため、ハードウェアの信頼性はBitLockerのセキュリティに直接影響を与えます。

- TPMチップの故障

- BIOS設定の誤り

- ハードウェアの互換性問題

復旧キーの管理の重要性

BitLockerを使用する際には、復旧キーの管理が非常に重要です。復旧キーを紛失すると、暗号化されたデータにアクセスできなくなり、データの復旧は非常に困難になります。そのため、復旧キーは安全な場所に保管し、紛失しないように注意する必要があります。

- 復旧キーの安全な保管場所の選定

- 複数箇所のバックアップ

- 復旧キーのアクセス制御

パフォーマンスへの影響

BitLockerを有効にすると、ディスクの読み書き速度が低下し、システムのパフォーマンスに影響を与える可能性があります。特に、低スペックのPCでは、その影響が顕著に現れることがあります。そのため、BitLockerを有効にする前に、パフォーマンスへの影響を考慮する必要があります。

- ディスクI/O速度の低下

- システムの応答速度の低下

- 低スペックPCでのパフォーマンスへの悪影響

複雑な設定とユーザーエラー

BitLockerの設定は、初心者にはやや複雑です。設定ミスは、セキュリティ上の脆弱性を招く可能性があるため、正しい設定を行う必要があります。BitLockerの設定に自信がない場合は、専門家に相談することをお勧めします。

- 設定項目の多さ

- 専門知識の必要性

- 設定ミスによるセキュリティリスク

外部ドライブの暗号化の限界

BitLockerは、主に内蔵ドライブの暗号化を対象としています。外部ドライブを暗号化する場合、BitLocker単体では十分なセキュリティ対策とは言えません。他のセキュリティ対策と組み合わせることで、より強固なセキュリティを実現できます。

- 外部ドライブの物理的なセキュリティ

- 追加の暗号化ソフトウェアの利用

- アクセス制御の徹底

よくある質問

BitLockerとデバイスの暗号化、何が違いますか?

BitLockerはWindows搭載PCのドライブ全体を暗号化するMicrosoft独自の機能です。一方、「デバイスの暗号化」はAndroidやiOSといったモバイル機器で用いられる、デバイス全体のデータを暗号化する機能の総称であり、具体的な実装はOSによって異なります。つまり、対象となるデバイスと暗号化技術に違いがあります。

どちらの方がセキュリティレベルが高いですか?

セキュリティレベルは一概にどちらが高いとは言えません。BitLockerもデバイスの暗号化も、それぞれ高度な暗号化技術を用いていますが、セキュリティレベルは実装の堅牢性、OSのセキュリティパッチ適用状況、ユーザーのパスワード管理など、様々な要素に依存します。どちらを選ぶかは、使用するデバイスとセキュリティニーズによって判断する必要があります。

BitLockerはAndroidでも使えますか?

いいえ、BitLockerはWindows OS専用の機能です。Androidデバイスでは、Android OS自体に組み込まれた暗号化機能、またはサードパーティ製のアプリによる暗号化を使用する必要があります。デバイスの暗号化はOSによって異なるため、お使いのAndroidデバイスのマニュアルなどを確認してください。

デバイスの暗号化を解除するにはどうすれば良いですか?

デバイスの暗号化の解除方法は、使用するOSやデバイスによって異なります。Androidであれば、設定アプリから暗号化を解除するオプションを探す必要があります。iOSの場合は、デバイスの初期化が必要となる場合があります。BitLockerの場合は、Windowsの回復キーが必要になります。具体的な手順は、お使いのデバイスのマニュアルを参照してください。